A számítógépes bűncselekmények már későn emelkedtek, a ransomware támadásokkal (WannaCry, NotPetya), a hackelt adatbázisokkal (Equifax, Sony, Yahoo) és a hátsó szoftverrel (Floxif / CCleaner, ShadowPad / NetSarang) gyakran megjelentek a címek. Miközben ezeknek a támadásoknak a mértéke és elérése megdöbbentő, az a tény, hogy a számítógépes bűnözők nem korlátozódnak csak az adatok, identitás vagy pénz lopására. A virtuális világban a bűncselekmények nagysága olyan nagy, mint a valós világban, ha nem több. A késedelmes kihívások egyik fajtája a DDoS, vagy az elosztott szolgáltatásmegtagadás, amely az évek során gyakran osztotta a fehér kalapos hacker közösséget. A vezető CDN szolgáltató, a Cloudflare mostantól ingyenes DDoS-védelmet hirdet minden ügyfele számára, az „etikai” DDoS vs rosszindulatú DDoS kora vita ismét megkezdődött, és mindkét fél teljes mértékben támogatja a saját érveit. A DDoS támadásokkal kapcsolatos vita az interneten tombolva nézzük meg részletesen a jelenséget, hogy ne csak többet tudjunk meg róla, hanem megpróbáljuk megérteni, hogy miért folytatódnak a hacktivisták és a szabad beszéd érdekcsoportok erőfeszítéseiket, hogy először egyetértésre jussanak:

Mi a DDoS és hogyan működik?

A legegyszerűbb értelemben egy elosztott szolgáltatásmegtagadási támadás (DDoS) egy kísérlet arra, hogy mesterségesen megzavarja a webhely vagy a hálózat normál működését a célkiszolgáló elárasztásával olyan nagy forgalmú forgalommal, amely lelassítja vagy összeomlik a hálózatot teljesen . Ezt úgy érik el, hogy több kompromittált rendszert használnak az úgynevezett „botnet” néven, amely magában foglalhat bármilyen, a hálózathoz csatlakoztatott eszközt, beleértve a számítógépeket, az okostelefonokat és az IoT eszközöket. A fekete kalapos hackerek, valamint a hacktivisták különböző kifinomult eszközöket használnak ezeknek a támadásoknak a végrehajtásához, nemcsak a célkiszolgálók túlzott mennyiségű forgalommal történő elárasztásával, hanem finomabb és nehezebben észlelhető infiltrációs technikák használatával is, amelyek a kritikus hálózati biztonságot célozzák meg infrastruktúra, mint például a tűzfalak és az IDS / IPS (behatolásérzékelő / megelőző rendszer).

Mi a DoS és hogyan különbözik a DDoS-től?

A szolgáltatásmegtagadási támadások pontosan úgy hangzik, mintha megakadályozná a jogos felhasználók számára a célzott kiszolgálók, rendszerek vagy más hálózati erőforrások elérését . A DDoS támadásokhoz hasonlóan, az ilyen támadást végző személy vagy személyek általában elárasztják a célinfrastruktúrát egy túl nagy mennyiségű felesleges kéréssel, hogy lerombolják erőforrásait, ezáltal megnehezítve vagy akár lehetetlenné téve az érintett hálózatot vagy rendszer, hogy válaszoljon a valódi szervizigénylésekre. A végfelhasználó számára a DoS hatásai nem térnek el teljesen a DDoS-től, de ellentétben az előbbivel, amely tipikusan egyetlen gépet és egyedi internetkapcsolatot használ a támadás elvégzésére, az utóbbi több veszélyeztetett eszközt használ a tervezett cél elárasztására, így hihetetlenül nehezen észlelhető és megelőzhető.

Melyek a DDoS támadások különböző típusai?

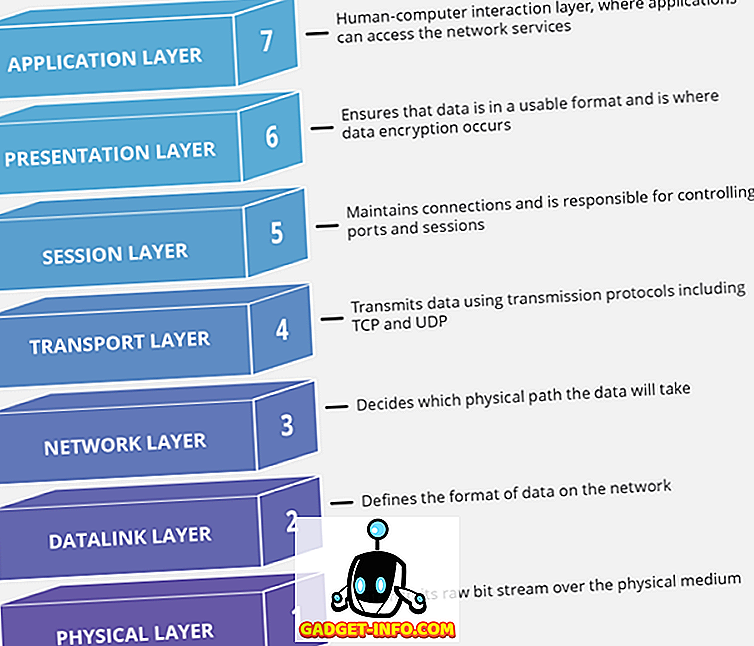

Mint korábban említettük, mind a számítógépes bűnözők, mind a hacktivisták sokféle támadó vektorot használnak DDoS támadásuk elvégzésére, de ezeknek a támadásoknak nagy többsége három nagy kategóriába tartozik: Volumetrikus vagy sávszélesség-támadások, Protokoll-támadások vagy az állapot-kimerüléses támadások, valamint az alkalmazás-réteg támadások vagy a 7. réteg támadásai. Mindezek a támadások a hálózati kapcsolat különböző összetevőire vonatkoznak, amelyek 7 különböző rétegből állnak, az alábbi képen látható módon:

1. Térfogat-támadások vagy sávszélesség-támadások

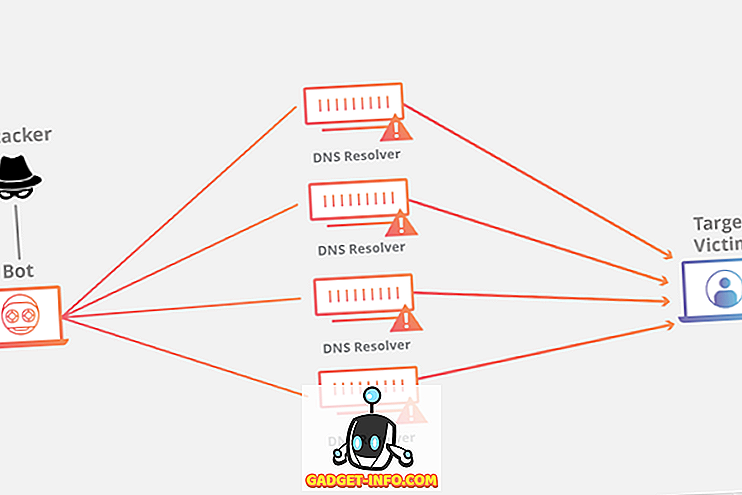

Az ilyen típusú támadások úgy vélik, hogy évente több mint felét teszik ki a világ minden részén végrehajtott DDoS támadásnak . Különböző típusú volumetrikus támadások léteznek, a leggyakoribb az UDP ( User Datagram Protocol ) árvíz, melynek során egy támadó nagy számú UDP csomagot küld egy távoli gazdagép véletlenszerű portjához, ami a kiszolgálót ismételten ellenőrzi és nem válaszolja meg. - létező alkalmazások, így nem reagál a törvényes forgalomra. Hasonló eredményeket érhetünk el az áldozati kiszolgálónak az ICMP (Internet Control Message Protocol) echo kéréseivel való többlet IP-címekből történő elárasztásával is. A célkiszolgáló igyekszik jóhiszeműen reagálni mindegyik hamis kérésre, végül túlterhelt és nem képes reagálni az eredeti ICMP visszhang kérésekre. A térfogati támadásokat másodpercenként (Bps) mérjük.

2. Protokoll támadások vagy állami kimerüléses támadások

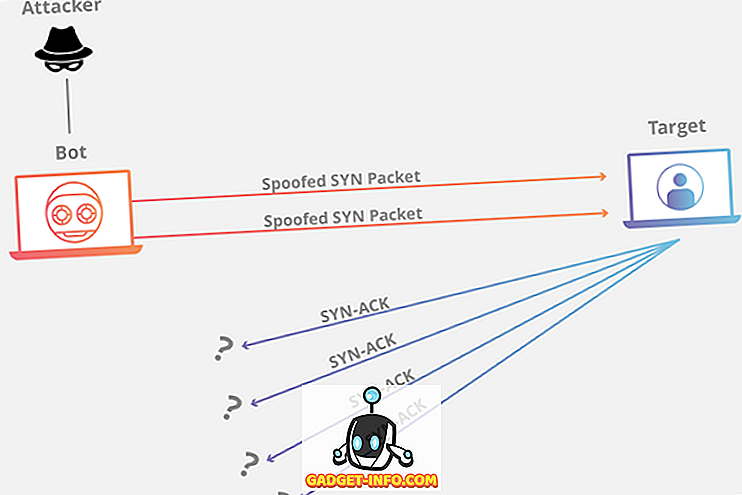

A protokoll-támadások, más néven az állam-kimerültség támadások, nemcsak a webalkalmazás-kiszolgálók, hanem más infrastruktúra-összetevők, köztük a köztes erőforrások, például a terheléskiegyenlítők és a tűzfalak összekapcsolási állapotának táblázatkapacitását fogyasztják. Az ilyen típusú támadásokat „protokoll-támadásoknak” nevezik, mert céljuk elérése érdekében a protokollréteg 3. és 4. rétegében lévő gyengeségeket célozzák meg . Még a legmodernebb kereskedelmi eszközöket is, amelyek kifejezetten a kapcsolatok millióinak fenntartására szolgálnak, rosszul befolyásolhatják a protokoll támadások. Az egyik legismertebb protokolltámadás a „SYN árvíz”, amely kihasználja a TCP-ben a „háromutas kézfogás mechanizmusát”. Az a módja, hogy működik, a gazdagép TCP / SYN csomagok árvízét küldi, gyakran hamis küldő címmel annak érdekében, hogy elegendő kiszolgáló erőforrást használjon ahhoz, hogy szinte lehetetlen legyen a jogos kérések áthidalása. A protokoll egyéb támadási típusai közé tartozik a Ping of Death, a Smurf DDoS és a töredezett csomag támadások. Az ilyen típusú támadásokat másodpercenként (Pps) mérik.

3. Alkalmazási réteg támadások vagy 7. réteg támadások

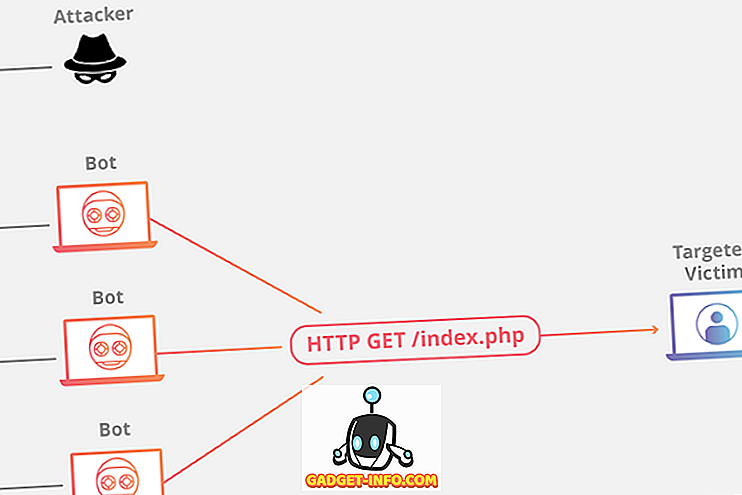

Az alkalmazásréteg-támadások, amelyeket gyakran az 7-es rétegre utalnak, az OSI-mód 7. rétegére hivatkozva, arra a rétegre irányul, ahol a weblapokat generálják, és amelyeket a HTTP-kéréseket küldő felhasználóknak szállítanak. A 7-es réteg-támadások különböző típusai közé tartozik a hírhedt „ Slowloris ” támadás, melynek során a támadó „lassan” küld egy nagy számú HTTP-kérést egy célkiszolgálóra, de a kérések teljesítése nélkül. A támadó továbbra is kis időközönként további fejléceket küld, ezáltal arra kényszeríti a kiszolgálót, hogy tartsa nyitva a kapcsolatot az ilyen végtelen HTTP-kérésekkel, végül elegendő erőforrást használva, hogy a rendszer ne reagáljon az érvényes kérésekre. Egy másik népszerű 7-es rétegű támadás a HTTP árvízi támadás, melynek során számos hamis HTTP, GET vagy POST kéri a célszerver rövid időn belül történő elárasztását, ami a legit felhasználók számára szolgáltatási megtagadást eredményez. Mivel az Alkalmazási réteg támadások általában nem természetesen nagy mennyiségű kérést küldenek egy célkiszolgálóra, azokat másodpercenként (Rps) mérik.

A fent leírt egyvektoros támadások mellett többváltozós támadások is vannak, amelyek egyszerre többféle irányból irányítják a rendszereket és hálózatokat, ezáltal megnehezítve a hálózati mérnökök számára, hogy átfogó stratégiákat dolgozzanak ki a DDoS támadások ellen. Az egyik ilyen példa a többvektoros támadásra, amikor egy támadó összekapcsolja a DNS-erősítést, amely a 3. és 4. rétegre irányul, a HTTP-árvízzel, amely a 7-es réteget célozza.

Hogyan védheti meg a hálózatot a DDoS támadás ellen

Mivel a legtöbb DDoS támadja a célszerver vagy a hálózat forgalmával való elnyomásával, az első dolog, amit a DDoS támadások csökkentése érdekében meg kell tenni, különbséget tesz a valódi forgalom és a rosszindulatú forgalom között . A várakozások szerint azonban a dolgok nem olyan egyszerűek, hogy ezek a támadások sokfélesége, összetettsége és kifinomultsági szintjei vannak. Ilyen esetben a hálózat védelme a legújabb és legmodernebb DDoS támadásokkal szemben megköveteli a hálózati mérnökök számára, hogy gondosan megtervezett stratégiákat dolgozzanak ki, hogy ne dobják ki a babát a fürdővízzel. Mivel a támadók mindent megtesznek azért, hogy a rosszindulatú forgalmat normálisnak tegyék, az összes forgalmat korlátozó mérséklési kísérletek korlátozzák a becsületes forgalmat, míg a megengedhetőbb tervezés lehetővé teszi a hackerek számára, hogy könnyebben megkerüljék az ellenintézkedéseket. Ebben az esetben a leghatékonyabb megoldás elérése érdekében rétegelt megoldást kell elfogadnia .

Mielőtt azonban eljutnánk a technikai jellegzetességekhez, meg kell értenünk, hogy mivel a legtöbb DDoS támadás ezekben a napokban a kommunikációs sávokat egy vagy más módon zengte le, az egyik nyilvánvaló dolog, hogy megvédje magát, és a hálózat több redundancia: több a sávszélesség és több kiszolgáló több adatközpontra oszlik a különböző földrajzi helyszíneken, amelyek szintén biztosítják a természeti katasztrófákat stb.

Egy másik fontos dolog az, hogy kövesse az iparág legjobb gyakorlatait a DNS-kiszolgálók esetében. Megszabadulni a nyitott megoldóktól az egyik kritikus első lépés a DDoS elleni védekezésben, mert mi a jó egy weboldal, ha senki sem tudja megoldani a domain nevét az első helyen? Ilyen esetben a szokásos kettős DNS-kiszolgáló beállításain túl kell nézni, amelyet a legtöbb tartománynév-nyilvántartó alapértelmezés szerint nyújt. Számos vállalat, köztük a legmagasabb CDN-szolgáltatók is, továbbfejlesztett DNS-védelmet kínál redundáns DNS-kiszolgálók révén, amelyek ugyanazon típusú terheléskiegyenlítés mögött vannak, amelyet a web és egyéb erőforrások biztosítanak.

Míg a legtöbb webhely és blog a harmadik felek számára kiszervezi a tárhelyet, egyesek úgy döntenek, hogy saját adataikat kiszolgálják és saját hálózataikat kezelik. Ha az adott csoporthoz tartozik, az alapvető, de kritikus iparági gyakorlatok egy része hatékony tűzfal létrehozását és az ICMP blokkolását jelenti, ha nem szükséges. Győződjön meg róla, hogy az összes útválasztó eldobja a kéretlen csomagokat . Emellett kapcsolatba kell lépnie az internetszolgáltatójával annak ellenőrzésére, hogy segítenek-e blokkolni a kívánt forgalmat. A szerződési feltételek az internetszolgáltatóktól eltérőek lehetnek, ezért ellenőrizni kell a hálózat üzemeltetési központjait, hogy lássák, hogy ilyen szolgáltatásokat nyújtanak-e a vállalkozások számára. Általában véve néhány, a CDN-szolgáltatók, az internetszolgáltatók és a hálózati adminisztrátorok által gyakran alkalmazott lépések a DDoS-támadások enyhítésére szolgálnak:

Fekete lyukú útválasztás

A Black Hole Routing vagy a Blackholing a DDoS támadás egyik leghatékonyabb módja, de csak a hálózati forgalom megfelelő elemzése és a szigorú korlátozási kritérium megteremtése után kell végrehajtani, mivel egyébként „blackhole” vagy minden bejövő forgalom egy null útvonalra (blackhole) függetlenül attól, hogy valódi vagy rosszindulatú. Technikailag megkerül egy DDoS-t, de a támadó mindenképpen megvalósítja a hálózati forgalom megzavarását.

Az árkorlátozás

A DDoS-támadások enyhítésére gyakran használt másik módszer a „Rate Limiting”. Ahogy a neve is sugallja, a kérések számának korlátozása a szerver által meghatározott időn belül . Hasznos a webes kaparók megakadályozására a tartalom lopásáért és a nyers erők belépési kísérleteinek enyhítéséért, de más stratégiákkal együtt kell használni, hogy hatékonyan kezelje a DDoS támadásokat.

Webes alkalmazás tűzfal (WAF)

Noha önmagában nem eléggé elég, a fordított proxyk és a WAF-ok azok az első lépések, amelyekre a különböző veszélyek enyhítésére van szükség, nem csak a DDoS-re. A WAF-ok védik a célhálózatot a 7-es réteg támadásoktól a DDoS-eszközök azonosítására használt szabályok szűrésével, de rendkívül hatékonyan védik a kiszolgálókat az SQL-befecskendezésektől, a webhelyen keresztüli szkriptektől és a helyszíni hamisítási kérelmektől.

Anycast hálózati diffúzió

A Content Delivery Networks (CDN-k) gyakran használnak az Anycast hálózatokat a DDoS támadások hatékony csökkentésének egyik módjaként. A rendszer úgy működik, hogy az alul támadó hálózatra szánt összes forgalmat a különböző helyszíneken elosztott kiszolgálók sorozatába továbbítja, ezáltal a DDoS-támadás zavaró hatását terjesztve.

Hogyan javasolja a Cloudflare a DDoS támadások megszüntetését a jó DDoS-védelemmel?

A Cloudflare a világ egyik legelterjedtebb tartalomszolgáltatási hálózata, a közelmúltban bejelentette, hogy védelmet nyújt a DDoS támadások ellen nemcsak fizetett ügyfelei, hanem ingyenes ügyfelei számára is, függetlenül a támadás méretétől és méretétől . Amint az várható volt, a hét elején tett bejelentés meglehetősen zümmögést teremtett az iparágban és a globális technológiai médiában is, akiket általában a CDN-ekhez használnak, beleértve a Cloudflare-t is, vagy elrúgják az alul támadó ügyfeleiket, vagy több pénzt követelnek őket a folyamatos védelem érdekében. Míg az áldozatoknak eddig is magukra kellett támadniuk, amikor támadás alatt állnak, az ingyenes, méretlen DDoS-védelem ígérete melegen érkezett a blogok és a vállalatok számára, amelyek weboldalai és hálózatai folyamatosan fenyegetnek a vitatott tartalom közzétételére.

Míg a Cloudflare ajánlat valóban forradalmi, az egyik dolog, amit meg kell említeni, az, hogy a szabad, méretlen védelem kínálata csak a 3. és 4. réteg támadásokra érvényes, míg a 7. réteg támadásai még csak a fizetett terveknél érhetők el, amelyek $ 20-tól kezdődnek havonta.

Ha sikeres, mit jelent a Cloudflare ajánlata a „hacktivizmusnak”?

A várakozások szerint a Cloudflare közleménye megindította a hacktivisták és az internetes biztonsági szakértők közötti vitát az etikus hackelésről és a szólásszabadságról. Sok hacktivista csoport, mint például a Chaos Computer Club (CCC) és az Anonymous, régóta azt állította, hogy szükség van a „digitális tiltakozások” oldalakra és blogokra, amelyek a gyűlöletes propagandát és a nagyszerű - gyakran erőszakos - ideológiákat terjesztik. Ilyen esetekben az aktivista hackerek, vagy a hacktivisták csoportjai gyakran célzott terrorista honlapokat, neo-náci blogokat és gyermekpornókat a DDoS támadásokkal, a legutóbbi baleset pedig a legtökéletesebb „Daily Stormer” blog, amely a legújabb egy emberi jogi aktivista meggyilkolását egy Virginia szélsőséges szélsőséges, Charlottesville-ben.

Míg néhányan, mint például Mattew Prince, a Cloudflare vezérigazgatója és az EFF (Electronic Frontier Foundation) kritizálják a hacktivistákat, hogy megpróbálják elhallgatni a szabad beszédet a DDoS támadásokkal, a hacktivizmus támogatói azt állítják, hogy digitális tiltakozások a gyalázatos ideológiákkal szemben nem különböznek a városi tértől vagy a „Occupy” mozgalom mentén, amely a szeptember 17-én megrendezett híres Occupy Wall Street-i tiltakozással kezdődött, világszerte figyelmet fordítva a növekvő társadalmi-gazdasági egyenlőtlenségre.

Míg néhányan azzal érvelhetnek, hogy a DDoS az igazi tiltakozás eszköze, amely lehetővé teszi az etikus hackereknek, hogy gyorsan cselekedjenek a terroristákkal, nagybőgőkkel és pedofilokkal szemben, hogy az erkölcstelen (és gyakran illegális) tartalmat jó állapotban offline állapotba hozzák, az ilyen támadásoknak is sötét oldala van . A múltban az ilyen támadások célpontjaként gyakran vizsgált újságírók és sípfúvók voltak, és csak az elmúlt évben, hogy Brian Krebs, a kiberbiztonsági újságíró honlapját egy hatalmas DDoS támadás vette le, amely csúcsán 665 Gbps-t mér. . Krebs korábban beszámolt egy izraeli DDoS-bérbeadó szolgáltatásról, amelyet vDOS-nak neveztek, ami két izraeli állampolgár letartóztatását eredményezte, és a támadást úgy ítélték meg, hogy megtorlással jár.

A DDoS támadások és a Cloudflare tervei, hogy azok a múlté váljanak

Annak ellenére, hogy a Cloudflare merész állításai szerint a DDoS támad egy dologra, ha a múlt, sok szakértő azt állítja, hogy a technológiai szempontból nem lehetséges, hogy a DDoS támadások teljesen elavultak legyenek ebben a szakaszban. Míg a gigantikus vállalatok, mint a Facebook vagy a Google, rendelkeznek a szükséges infrastruktúra-elbocsátásokkal, hogy megbizonyosodjanak róla, hogy soha nem szenvednek ilyen támadásoktól, az ilyen védelem kiterjesztése a nap alatt lévő egyes helyekre kihívást jelenthet a CDN-eknek is. A herceg azonban azt állította, hogy a Cloudflare képes elnyelni „bármit, amit az internet ránk bocsát”, így csak az idő fogja megmondani, hogy a DDoS támadások a történelem évkönyveibe kerülnek-e, vagy ha a hacktivisták csoportok képesek lesznek megkerülni néhányat ellenintézkedések az erkölcsi hadjárat elleni erőszak, gyűlölet és igazságtalanság ellen.