Korábban írtam arról, hogy hogyan engedélyezheti az SSH hozzáférést a Cisco kapcsolójához, ha engedélyezi a beállításokat a GUI felületen. Ez nagyszerű, ha titkosított kapcsolaton keresztül szeretné elérni a kapcsoló CLI-jét, de még csak egy felhasználónevet és jelszót használ.

Ha ezt a kapcsolót nagyon érzékeny hálózatban használja, melynek nagyon biztonságosnak kell lennie, érdemes megfontolni az SSH-kapcsolat nyilvános kulcsú hitelesítésének engedélyezését. Valójában a maximális biztonság érdekében engedélyezheti a felhasználónevet / jelszót és a nyilvános kulcs hitelesítését a kapcsolóhoz való hozzáféréshez.

Ebben a cikkben megmutatom, hogyan lehet engedélyezni a nyilvános kulcsú hitelesítést egy SG300 Cisco kapcsolón, és hogyan lehet a nyilvános és magánkulcspárokat generálni a puTTYGen használatával. Majd megmutatom, hogyan kell bejelentkezni az új kulcsokkal. Ezenkívül megmutatom, hogyan kell beállítani, hogy vagy csak a kulcs használatával jelentkezzen be, vagy arra kényszerítse a felhasználót, hogy írja be a felhasználónevet / jelszót a magánkulcs használatával együtt.

Megjegyzés : Mielőtt elkezdené ezt a bemutatót, győződjön meg róla, hogy már engedélyezte az SSH-szolgáltatást a kapcsolón, amit a fent említett korábbi cikkemben említettem.

Engedélyezze az SSH felhasználói hitelesítést nyilvános kulcs segítségével

Összességében az SSH-ra való munka során a nyilvános kulcs hitelesítésének folyamata egyszerű. Példámban megmutatom, hogyan engedélyezhetjük a szolgáltatásokat a web alapú GUI segítségével. Megpróbáltam használni a CLI felületet a nyilvános kulcs hitelesítésének engedélyezéséhez, de nem fogadná el a saját RSA kulcsom formátumát.

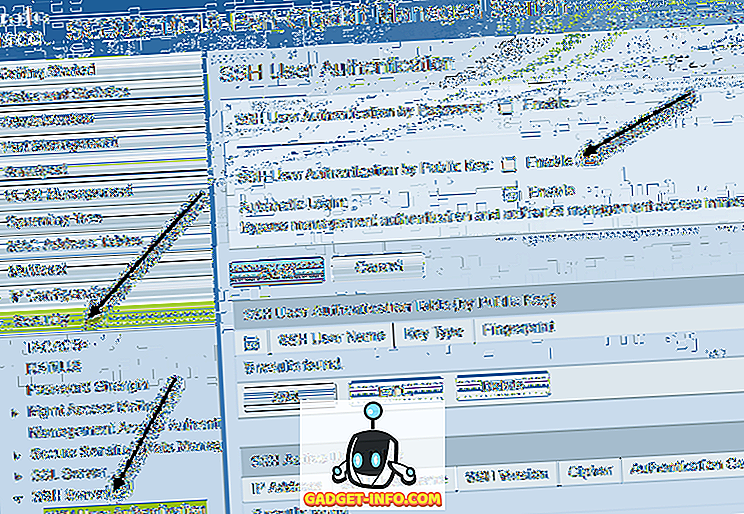

Amint megkaptam ezt a munkát, frissítem ezt a bejegyzést a CLI parancsokkal, amelyek megteszik, amit most megteszünk a GUI-n keresztül. Először kattintson a Biztonság gombra, majd az SSH szerverre és végül az SSH felhasználói hitelesítésre .

A jobb oldali ablaktáblában menjen előre, és jelölje be az SSH felhasználói hitelesítés nyilvános kulcs mellett történő engedélyezése mezőt . A módosítások mentéséhez kattintson az Alkalmaz gombra. Ne ellenőrizze az Automatikus bejelentkezés melletti Engedélyezés gombot még csak úgy, ahogy tovább magyarázom.

Most hozzá kell adnunk egy SSH felhasználónevet. Mielőtt hozzáadnánk a felhasználót, először nyilvános és privát kulcsot kell létrehoznunk. Ebben a példában a puTTYGen-t használjuk, amely egy puTTY-vel ellátott program.

Privát és nyilvános kulcsok létrehozása

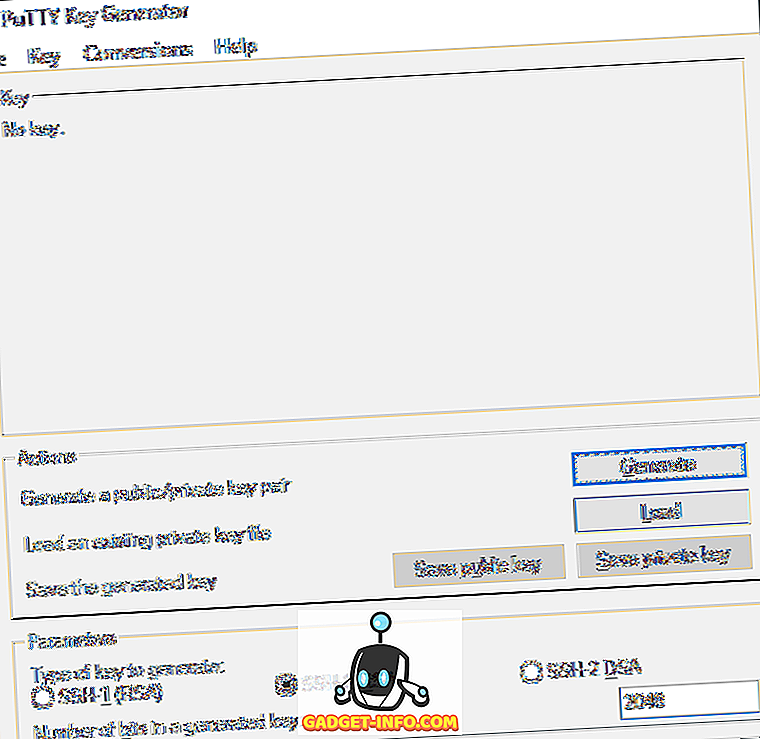

A kulcsok létrehozásához menjen előre és nyissa meg először a puTTYGen-t. Egy üres képernyő jelenik meg, és nem kell módosítania a beállításokat az alábbi alapértelmezett értékekből.

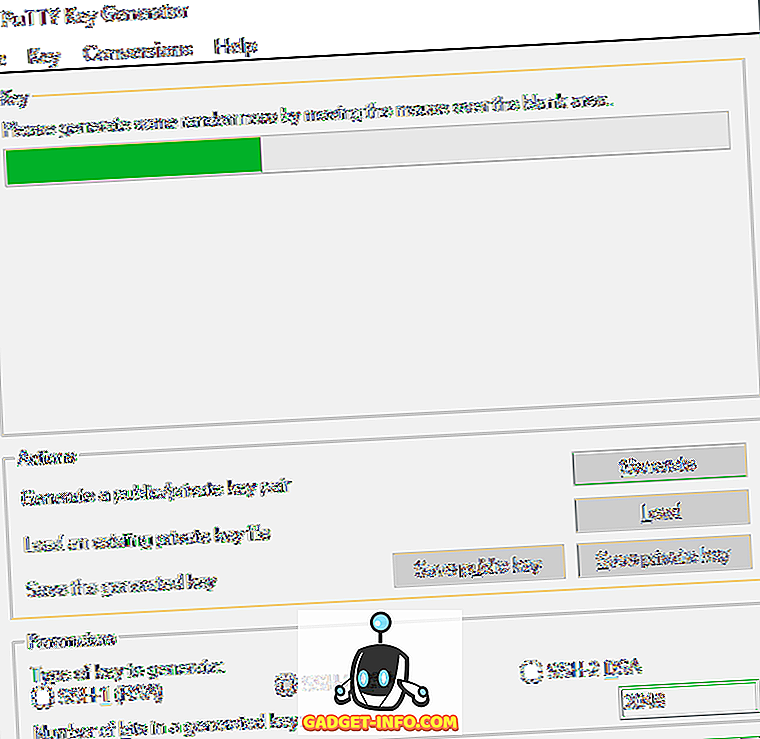

Kattintson a Generate ( Generálás) gombra, majd mozgassa az egeret az üres terület köré, amíg az előrehaladási sáv nem halad végig.

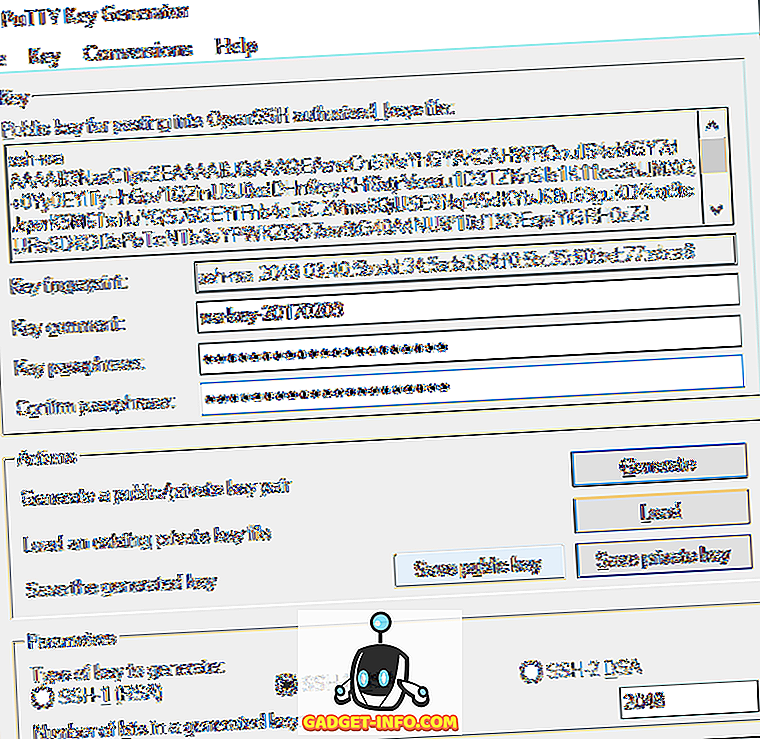

A kulcsok létrehozása után be kell írnia egy jelszót, amely alapvetően olyan, mint egy kulcs a kulcs feloldásához.

Jó ötlet, hogy hosszú kulcsot használjunk, hogy megvédjük a kulcsot a nyers erő támadásoktól. Miután kétszer gépelte be a jelszót, kattintson a Nyilvános kulcs mentése és a Privát kulcs mentése gombra. Győződjön meg róla, hogy ezek a fájlok biztonságos helyen vannak elmentve, lehetőleg valamilyen, titkosított tárolóban, amelyhez egy jelszó szükséges. A titkosított kötet létrehozásához nézze meg a VeraCrypt használatát.

Felhasználó és kulcs hozzáadása

Most térjünk vissza az SSH felhasználói hitelesítési képernyőhöz, amelyen korábban voltunk. Itt választhat két különböző lehetőség közül. Először keresse fel az Adminisztráció - Felhasználói fiókok elemet, hogy megnézze, milyen fiókokat szeretne bejelentkezni.

Mint látható, van egy fiókom, amit akishore-nak nevezek a kapcsolóm eléréséhez. Jelenleg ezt a fiókot használom a web alapú GUI és a CLI eléréséhez. Visszatérve az SSH felhasználói hitelesítési oldalra, a felhasználónak, akit hozzá kell adnia az SSH felhasználói hitelesítési táblához (nyilvános kulcs segítségével), ugyanaz lehet, mint amit az Adminisztráció - Felhasználói fiókok vagy más felhasználók esetén használ .

Ha ugyanazt a felhasználónevet választja, akkor az Automatikus bejelentkezés alatt ellenőrizheti az Engedélyezés gombot, és amikor bejelentkezik a kapcsolóba, egyszerűen be kell írnia a magánkulcs felhasználónevét és jelszavát, és be kell jelentkeznie .

Ha úgy dönt, hogy más felhasználónevet választ, akkor megkapja a kérést, ahol be kell írnia az SSH magánkulcs felhasználónevét és jelszavát, majd meg kell adnia a szokásos felhasználónevét és jelszavát (az Admin - Felhasználói fiókok alatt szerepel) . Ha szeretné a többletbiztonságot, használjon egy másik felhasználónevet, máskülönben nevezze el ugyanaz, mint a jelenlegi.

Kattintson a Hozzáadás gombra, és megjelenik az SSH felhasználó hozzáadása ablak.

Győződjön meg róla, hogy a Kulcs típusa RSA-ra van állítva, majd menjen előre, és nyissa meg a korábban elmentett nyilvános SSH-kulcsfájlt egy olyan program segítségével, mint a Jegyzettömb. Másolja a teljes tartalmat és illessze be a Nyilvános kulcs ablakba. Kattintson az Apply (Alkalmaz) gombra, majd kattintson a Close (Bezárás) gombra, ha sikerül egy üzenetet a tetején.

Bejelentkezés magánkulcs használatával

Most mindössze annyit kell tennünk, hogy a saját kulcsunkkal és jelszavunkkal jelentkezünk be. Ezen a ponton, amikor megpróbál bejelentkezni, kétszer kell megadnia a bejelentkezési adatokat: egyszer a privát kulcshoz, és egyszer a normál felhasználói fiókhoz. Miután engedélyeztük az automatikus bejelentkezést, meg kell adnia a privát kulcs felhasználónevét és jelszavát, és be kell jelentkeznie.

Nyissa meg a puTTY-t és írja be a kapcsoló IP-címét a szokásos módon a Host Name mezőbe. Ezúttal azonban be kell töltenünk a privát kulcsot is puTTY-be. Ehhez bontsa ki a Kapcsolat lehetőséget, majd bontsa ki az SSH-t, majd kattintson az Auth gombra.

Kattintson a Tallózás gombra a hitelesítéshez szükséges privát kulcsfájl alatt, és válassza ki a privát kulcsfájlt, amelyet korábban a puTTY-ről mentett. Most kattintson a Megnyitás gombra a csatlakozáshoz.

Az első gyorsbejegyzés bejelentkezésre kerül, és ez az SSH-felhasználók által hozzáadott felhasználónev. Ha ugyanazt a felhasználót használta, mint a fő felhasználói fiók, akkor nem számít.

Esetemben mindkét felhasználói fiókhoz akishore-t használtam, de különböző kulcsszavakat használtam a magánkulcshoz és a fő felhasználói fiókhoz. Ha úgy tetszik, ugyanazt a jelszót is megteheti, de nincs értelme, hogy tényleg ezt tegye, különösen, ha engedélyezi az automatikus bejelentkezést.

Most, ha nem szeretné, hogy kétszer is bejelentkezzen, hogy belépjen a kapcsolóba, jelölje be az Automatikus bejelentkezés melletti Engedélyezés mezőt az SSH felhasználói hitelesítés oldalon.

Ha ez engedélyezve van, most csak be kell írnia az SSH felhasználó hitelesítő adatait, és be kell jelentkeznie.

Ez egy kicsit bonyolultabb, de értelme, ha vele játszol. Mint korábban említettem, a CLI parancsokat is kiírom, amint a privát kulcsot megfelelő formátumban kapom. Az itt leírt utasításokat követve a kapcsoló SSH-n keresztüli eléréséhez sokkal biztonságosabbnak kell lennie. Ha problémái vannak, vagy kérdése van, írja be a megjegyzéseket. Élvez!