Különböző típusú fenyegetések, támadások és sérülékenységek vannak jelen a korrupt és a rendszerbiztonság megsértésére. A biztonsági támadások olyan számítógépes támadások, amelyek veszélyeztetik a rendszer biztonságát. Koncepcionálisan a biztonsági támadások kétféle típusba sorolhatók: aktív és passzív támadások, ahol a támadó illegális hozzáférést kap a rendszer erőforrásaihoz.

Összehasonlító táblázat

| Az összehasonlítás alapja | Aktív támadás | Passzív támadás |

|---|---|---|

| Alapvető | Az aktív támadás megpróbálja megváltoztatni a rendszer erőforrásait vagy befolyásolni a működésüket. | A passzív támadás megpróbálja olvasni vagy felhasználni a rendszerből származó információkat, de nem befolyásolja a rendszer erőforrásait. |

| Az információ módosítása | Bekövetkezik | nem történik meg |

| Káros a rendszerre | Mindig károsítja a rendszert. | Ne okozzon kárt. |

| Fenyegetés | Integritás és elérhetőség | Titoktartási |

| Támogassa a tudatosságot | A szervezet (áldozat) tájékoztatást kap a támadásról. | A szervezet nem ismeri a támadást. |

| A támadó feladata | Az átvitelt a kapcsolat egy részének fizikai vezérlésével rögzítik. | Csak figyelni kell az adást. |

| Hangsúly van | Érzékelés | Megelőzés |

Az aktív támadások meghatározása

Az aktív támadások azok a támadások, amelyekben a támadó megpróbálja módosítani az információt, vagy hamis üzenetet hoz létre. Ezeknek a támadásoknak a megelőzése meglehetősen nehéz, mivel a potenciális fizikai, hálózati és szoftverek sebezhetősége széles körű. A megelőzés helyett hangsúlyozza a támadás felderítését és az esetleges zavarok vagy késedelmek helyreállítását.

Az aktív támadások megszakítás, módosítás és gyártás formájában vannak.

- A megszakítás masquerade támadásként ismert, amelyben a jogosulatlan támadó egy másik entitásként próbálkozik.

- A módosításokat kétféleképpen lehet elvégezni a replay támadás és a változtatás segítségével. A visszajátszás során egy eseménysorozatot vagy egyes adategységeket rögzítenek, és visszaállítanak. Míg az üzenet megváltoztatása valamilyen változtatást eredményez az eredeti üzenetben, egyikük is megváltoztathat.

- A gyártás megtagadja a Szolgáltatásmegtagadási (DOS) támadásokat, amelyekben a támadó arra törekszik, hogy megakadályozza, hogy a törvényes felhasználók hozzáférjenek bizonyos szolgáltatásokhoz, amelyeket megengedettek vagy egyszerű szavakkal a támadó hozzáférhet a hálózathoz, majd zárolja az engedélyezett felhasználót.

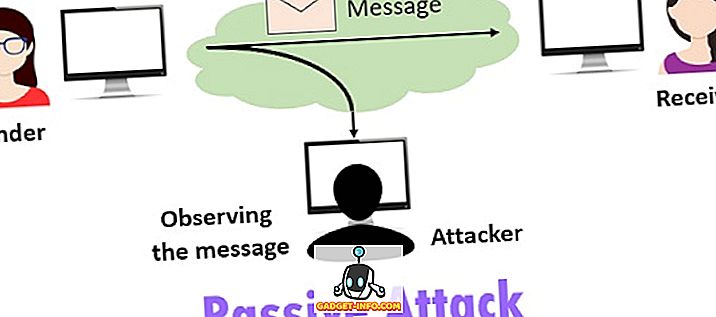

A passzív támadások meghatározása

A passzív támadások azok a támadások, ahol a támadó jogosulatlan lehallgatásra kényszerül, csak figyelemmel kíséri az adatátvitelt vagy az információgyűjtést. A hallgató nem változtatja meg az adatokat vagy a rendszert.

Az aktív támadással ellentétben a passzív támadást nehéz felismerni, mert nem jár az adatok vagy a rendszer erőforrásainak megváltoztatásával. Így a támadott entitás nem kap semmilyen nyomot a támadásról. Bár megakadályozható a titkosítási módszerek használata, amelyekben az adatokat először a meg nem érthetetlen nyelven kódolják a feladó végén, majd a vevőkészüléken végül újra megértik az emberi érthető nyelvre.

A passzív támadások további két csoportba sorolhatók, először az üzenet tartalmának kiadása, a második pedig a forgalmi elemzés.

- Az üzenet tartalmának megjelenése egy példával fejezhető ki, amelyben a feladó bizalmas üzenetet vagy e-mailt szeretne küldeni a vevőnek. A feladó nem akarja, hogy az üzenet tartalmát olvassa el néhány elfogadó.

- A titkosítás használatával egy üzenetet el lehet maszkolni, hogy megakadályozzuk az információ kinyerését az üzenetből, még akkor is, ha az üzenetet rögzítették. Bár a támadó még mindig elemezheti a forgalmat, és megfigyelheti a mintát, hogy megkapja az információt. Ez a fajta passzív támadás forgalmi elemzésre utal.

Az aktív és passzív támadások közötti különbségek

- Az aktív támadás magában foglalja az üzenet módosítását . Másrészről a passzív támadások esetében a támadó semmilyen változtatást nem végez a elfogott információban.

- Az aktív támadás hatalmas kárt okoz a rendszernek, míg a passzív támadás nem okoz kárt a rendszer erőforrásaira.

- A passzív támadást az adatok bizalmas kezelésének fenyegetéseinek tekintik. Ezzel szemben az aktív támadás veszélyezteti az adatok integritását és elérhetőségét.

- A támadó entitás aktív támadás esetén tisztában van a támadással. Ezzel szemben az áldozat nem ismeri a passzív támadást.

- Az aktív támadást úgy érjük el, hogy a kommunikációs összeköttetésen keresztül fizikailag ellenőrzik az átvitelt. Éppen ellenkezőleg, a passzív támadásban a támadónak csak meg kell figyelnie az átvitelt.

Következtetés

Az aktív és passzív támadások megkülönböztethetők az alapján, hogy milyenek, milyenek azok, és milyen mértékű kárt okoznak a rendszererőforrásoknak. Azonban az aktív támadás lényegében módosítja az információt, és sok kárt okoz a rendszer erőforrásaira, és befolyásolhatja annak működését. Ezzel szemben a passzív támadás nem változtatja meg a rendszer erőforrásait, és ezért nem okoz kárt.